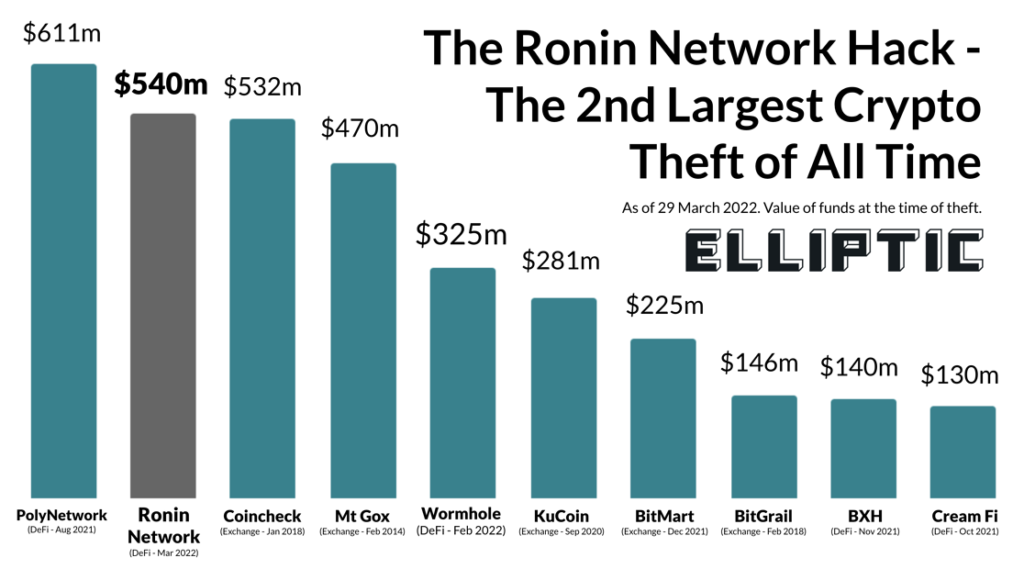

El pasado 29 de marzo, Ronin Network anunció que 173.600 Ether (ETH) y 25,5 millones de dólares habían sido robados del puente de cadena cruzada de Ronin. El valor total de los criptoactivos robados en el momento del robo era de 540 millones de dólares, lo que se traduce como el segundo robo criptográfico más grande de todos los tiempos.

El 14 de abril, la Oficina de Control de Activos Extranjeros (OFAC) del Tesoro de EE. UU. anunció nuevas sanciones contra la dirección Ethereum del ladrón y nombró al propietario de esta dirección como Lazarus Group; el grupo de piratería estatal de Corea del Norte. Las sanciones prohíben que las personas y entidades de los EE. UU. realicen transacciones con esta dirección para garantizar que el grupo patrocinado por el estado no pueda cobrar más fondos que continúan reteniendo a través de intercambios de cifrado con sede en los EE. UU.

El incidente ocurrió seis días antes de que Ronin anunciara el exploit. En medio de la confusión por la respuesta tardía, anunció que el exploit solo se descubrió después de que fallara un intento de retiro de 5,000 ETH de uno de sus usuarios. En el momento del descubrimiento, los fondos robados tenían un valor de más de $ 615 millones.

¿Cómo se desarrolló el hack?

Según una autopsia publicada por Ronin, el robo se produjo como resultado de que un atacante pirateó los «nodos validadores» del puente Ronin. Los fondos únicamente pueden retirarse si cinco de los nueve validadores lo aprueban. El atacante logró hacerse con las claves criptográficas privadas pertenecientes a cinco de los validadores, lo que fue suficiente para sustraer los criptoactivos. La autopsia afirma que «toda la evidencia apunta a que este ataque fue diseñado socialmente, en lugar de una falla técnica».

Lavado de criptografía robada

El análisis interno de Elliptic indica que el atacante logró lavar el 18% de sus fondos robados hasta el 14 de abril.

Primero, el USDC robado fueron cambiados por ETH a través de intercambios descentralizados (DEX) para evitar que sea incautado. Los tokens como las stable coins están controlados por sus emisores, quienes en algunos casos pueden congelar tokens involucrados en actividades ilícitas.

Al convertir los tokens en DEX, el pirata informático evitó las comprobaciones contra el lavado de dinero y «Know Your Customer» (KYC) realizadas en los intercambios centralizados. Esta es una táctica cada vez más común que se observa en hacks de este tipo, como se describe en el informe reciente de Elliptic: DeFi: Risk, Regulation, and the Rise of DeCrime.

Sin embargo, el atacante comenzó a lavar ETH por valor de $16,7 millones a través de tres intercambios centralizados. Esta estrategia es poco común para los exploits típicos de DeFi dadas las obligaciones prevención de lavado de dinero (AML) de estos intercambios, aunque se ha observado con más frecuencia en exploits anteriores afiliados al grupo Lazarus.

Cuando los intercambios afectados anunciaron públicamente que trabajarían con las fuerzas del orden para establecer su identidad, el atacante cambió su estrategia de lavado para utilizar Tornado Cash, un popular mezclador basado en contratos inteligentes en la cadena de bloques Ethereum. Las transacciones en curso han enviado hasta ahora $80,3 millones en ETH a través de Tornado Cash.

La actividad de la cadena de bloques (blockchain) del atacante muestra que otros $9,7 millones en ETH están en billeteras intermediarias preparadas para ser lavadas, muy probablemente también a través de Tornado Cash. Esto deja una cantidad considerable de $433 millones restantes en la billetera original del atacante.

Los investigadores de Elliptic están rastreando estos fondos robados y han etiquetado las direcciones asociadas a este atacante en nuestros sistemas, lo que garantiza que nuestros clientes reciban una alerta si reciben alguno de estos fondos.

El objetivo de Lazarus Group de entidades criptográficas

Lazarus Group se refiere a un grupo de piratas informáticos estatales de Corea del Norte que han estado apuntando a entidades criptográficas desde al menos 2017. Hasta 2021, la mayor parte de esta actividad se dirigió a intercambios centralizados ubicados en Corea del Sur o en otros lugares de Asia. Sin embargo, durante el año pasado, la atención del grupo se centró en los servicios DeFi. Si bien el servicio que fue atacado en este caso, el puente de Ronin Network, está descentralizado, los creadores de la red Sky Mavis se encuentran en Vietnam.

No sorprende que este ataque haya sido atribuido a Corea del Norte. Muchas características del ataque reflejaron el método utilizado por Lazarus Group en ataques de alto perfil anteriores, incluida la ubicación de la víctima, el método de ataque (que se cree que involucró ingeniería social) y el patrón de lavado utilizado por el grupo después del evento.

Se cree que los criptoactivos robados por Lazarus Group se utilizan para financiar los programas de misiles balísticos y nucleares del estado. Con informes recientes de que Corea del Norte puede estar preparándose nuevamente para pruebas nucleares, la actividad de sanciones de hoy destaca la importancia de garantizar que Lazarus Group no pueda lavar con éxito las ganancias de estos ataques.